Was ist ein Trusted Platform Module?

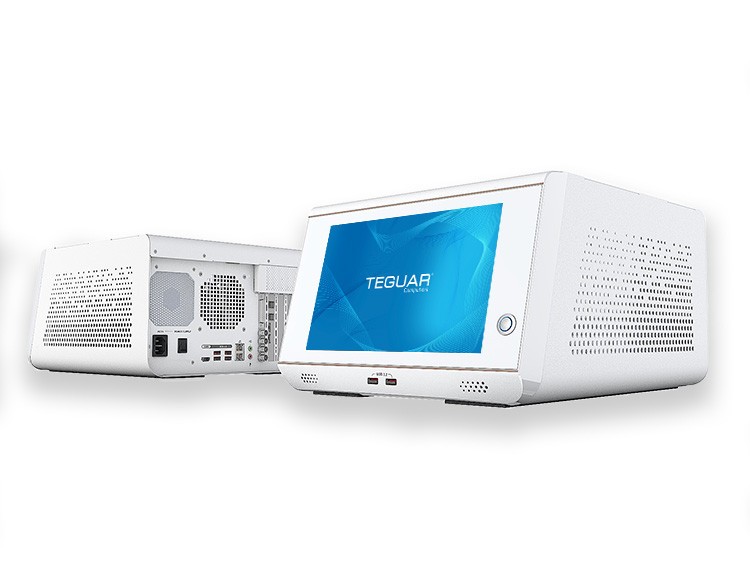

Trusted Platform Module (TPM) Chips werden in allen Arten von Computern eingesetzt, von Laptops über Geschäftscomputer und Industrie-PCs bis hin zu medizinischen Computern. TPM sichert Ihre Daten mit einem sicheren Algorithmus, der in Ihre Computerhardware integriert ist. Es bietet ein höheres Maß an Sicherheit als Software allein und schützt Ihre Daten vor Hackern, Malware und Dieben. Dies ist besonders wichtig für Industriecomputer, die große Mengen an Daten über Ihr Unternehmen speichern können, und für medizinische Computer, die sensible Patientendaten speichern können. TPM wird allgemein als die sicherste Methode zum Schutz der auf einem Computer gespeicherten Informationen anerkannt. Dieser Blog bietet einen Überblick über TPM und wie es in industriellen und medizinischen Computern eingesetzt wird.

Trusted Platform Module (TPM) Chips werden in allen Arten von Computern eingesetzt, von Laptops über Geschäftscomputer und Industrie-PCs bis hin zu medizinischen Computern. TPM sichert Ihre Daten mit einem sicheren Algorithmus, der in Ihre Computerhardware integriert ist. Es bietet ein höheres Maß an Sicherheit als Software allein und schützt Ihre Daten vor Hackern, Malware und Dieben. Dies ist besonders wichtig für Industriecomputer, die große Mengen an Daten über Ihr Unternehmen speichern können, und für medizinische Computer, die sensible Patientendaten speichern können. TPM wird allgemein als die sicherste Methode zum Schutz der auf einem Computer gespeicherten Informationen anerkannt. Dieser Blog bietet einen Überblick über TPM und wie es in industriellen und medizinischen Computern eingesetzt wird.

Wer hat TPM erstellt?

Die Trusted Computing Group (TCG) hat TPM im Jahr 2003 entwickelt. Die erste weit verbreitete Version war TPM 1.1. TPM 1.1 wurde zu TPM 1.2 und dann zu TPM 2.0, der aktuellen Version und Norm, aktualisiert. TPM 2.0 wurde von der ISO (International Organization for Standardization) und der IEC (International Exchange Commission) unter ISO/IEC 11889 standardisiert.

Was ist TPM?

Es gibt fünf Arten von TPMs: Diskretes, Integriertes, Firmware, Software und Virtuelles. Sie können diese in diesem Kurzbericht von TCG nachlesen, aber dieser Blog wird sich auf das diskrete TPM konzentrieren, da es die häufigste und sicherste Form ist, die wir in Teguar-Computern verwenden.

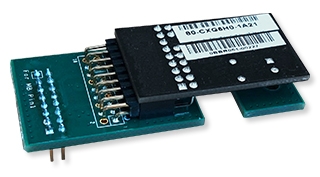

Das diskrete TPM hat die Form eines oberflächenmontierten integrierten Schaltkreises und wird mit der Hauptplatine des Computers verbunden. Andere Arten von TPM sind für kleinere Geräte, wie z.B. Smartphones, vorteilhaft, da sie keinen wertvollen Platz auf kleineren Computern beanspruchen, aber sie bieten nicht den vollen Schutz vor Manipulationen wie diskrete TPMs. Viele Computer, darunter auch mehrere Produktlinien von Teguar, werden standardmäßig mit einem TPM-Chip ausgeliefert. Das TPM ist jedoch inaktiv, bis es im BIOS aktiviert wird. Es hat keinerlei Auswirkungen auf den Computer, der Chip bleibt inaktiv, bis er aktiviert wird. Wenn er jedoch aktiviert ist, kann der Benutzer einen langsameren Startvorgang des Betriebssystems feststellen.

Was macht TPM?

Das TPM ist ein hardwarebasiertes Sicherheitsmerkmal und schützt die Daten auf Ihrem Computer. Es stellt sicher, dass keine unbeabsichtigten Benutzer Zugriff auf Ihre Daten erhalten, entweder durch Diebstahl Ihres Computers oder Ihrer Festplatte oder durch einen Softwareangriff oder eine Brute-Force-Attacke. Ein Brute-Force-Angriff ist eine „Versuch-und-Irrtum-Methode“, wie SearchSecurity.com erklärt, und die Angriffe „verwenden in der Regel automatisierte Tools, um verschiedene Kombinationen von Benutzernamen und Passwörtern zu erraten, bis sie die richtige Eingabe finden.“

Das TPM ist ein hardwarebasiertes Sicherheitsmerkmal und schützt die Daten auf Ihrem Computer. Es stellt sicher, dass keine unbeabsichtigten Benutzer Zugriff auf Ihre Daten erhalten, entweder durch Diebstahl Ihres Computers oder Ihrer Festplatte oder durch einen Softwareangriff oder eine Brute-Force-Attacke. Ein Brute-Force-Angriff ist eine „Versuch-und-Irrtum-Methode“, wie SearchSecurity.com erklärt, und die Angriffe „verwenden in der Regel automatisierte Tools, um verschiedene Kombinationen von Benutzernamen und Passwörtern zu erraten, bis sie die richtige Eingabe finden.“

TCG erklärt, dass das diskrete TPM Ihr Gerät davor schützt, „selbst mit ausgeklügelten Methoden gehackt zu werden. Um dies zu erreichen, wird ein diskreter Chip entwickelt, gebaut und bewertet, um ein Höchstmaß an Sicherheit zu gewährleisten, das der Manipulation des Chips widersteht, einschließlich des Ausprobierens und Einfrierens mit allen Arten von ausgeklügelten Angriffen.“

Wie funktioniert TPM?

Wenn Sie einen Computer booten, prüft das TPM den Zustand des Computers und den Zustand der Umgebung des Computers. Befindet sich der Computer in einem vertrauenswürdigen Zustand (d.h. er wurde nicht manipuliert), funktioniert er normal. Befindet sich der Computer nicht in einem vertrauenswürdigen Zustand, bootet er nicht, d.h. es gibt keine Möglichkeit, auf den Computer zuzugreifen oder Daten aus ihm zu extrahieren. Zu den Dingen, die einen nicht vertrauenswürdigen Zustand auslösen können, gehören:

- die Festplatte des Computers wurde in einen anderen Computer eingesetzt (jemand könnte dies tun, um ein passwortgeschütztes Log-in zu umgehen oder zu deaktivieren),

- der Computer gebootet wird und von einer nicht autorisierten Quelle aus zugegriffen wird,

- der Computer von einem Software-Virus befallen wurde oder

- jemand einen Brute-Force-Angriff durchführt, um auf den Computer zuzugreifen.

TPM funktioniert durch die Erstellung von Verschlüsselungscodes. Die Hälfte des Verschlüsselungscodes ist auf dem TPM-Chip gespeichert und die andere Hälfte auf der Festplatte des Computers. Der TPM-Chip wird seine Hälfte des Verschlüsselungscodes niemals freigeben, es sei denn, er ist dazu programmiert. Das bedeutet, dass der Computer ohne diesen TPM-Chip nicht starten kann.

Firmware wie BitLocker von Microsoft erfordert ein TPM. Microsoft erklärt: „BitLocker nutzt die erweiterten Sicherheitsfunktionen des TPM, um Daten nur dann zugänglich zu machen, wenn der BIOS-Firmwarecode und die Konfiguration des Computers, die ursprüngliche Boot-Sequenz, die Boot-Komponenten und die BCD-Konfiguration unverändert sind und sich die verschlüsselte Festplatte im ursprünglichen Computer befindet.“ Wenn einer dieser Punkte geändert wird, lässt sich der Computer nicht mehr starten.

Was kann TPM noch tun?

Neben der Überwachung des Zustands und der Sicherheit der Boot-Umgebung des Computers umfasst das TPM weitere Funktionen:

Neben der Überwachung des Zustands und der Sicherheit der Boot-Umgebung des Computers umfasst das TPM weitere Funktionen:

- Überwachung bestimmter Anwendungen auf Ihrem Computer, wie E-Mail und Dateisysteme,

- einem Benutzer den Zugriff verweigern, wenn verdächtige Änderungen entdeckt werden,

- die Gewährung des Fernzugriffs an eine vertrauenswürdige dritte Partei, und

- die Überprüfung von System-Updates für eine ganze Flotte von Computern.

Diese Funktionen sind besonders wichtig für industrielle und medizinische Computer, da es Hunderte oder sogar Tausende von Computern zu aktualisieren und zu sichern gibt. Ohne TPM können Updates immer noch auf eine Flotte von Computern aufgespielt werden, indem man Zugang zum Computernetzwerk gewährt, aber das macht das System anfällig für Hacker. Oder jeder Computer kann auf Hardware-Ebene manuell und einzeln aktualisiert werden, was sehr zeitaufwendig sein kann. TPM stellt sicher, dass die Computerflotte nur von einer verifizierten Quelle aktualisiert wird.

Wo wird TPM eingesetzt?

In einem aktuellen Blog von TCG heißt es, dass „alle Windows-Laptops, -Desktops und -Server ein TPM enthalten“. Das TPM ist in den letzten Jahren zum Standard in vielen Computern für Verbraucher geworden, aber der Blog erklärt weiter, dass „im Februar [2019] das TPM in der neu veröffentlichten internationalen Norm IEC 62443-4-2 für die Sicherung von Industriegeräten mit hohem Risiko empfohlen wurde.“ TPM verhindert, dass Hacker an sensible Daten über Ihr Unternehmen gelangen, und es verhindert auch, dass sie Ihre Geräte manipulieren oder einfrieren.

In der Automobilindustrie wird das TPM zum Schutz der Fahrzeugsoftware eingesetzt. Wenn jemand die Software Ihres Fahrzeugs hacken kann, kann er das Bremssystem, das GPS und vieles mehr kontrollieren. Ebenso kann ein Hacker, der sich Zugang zu Ihren Maschinen verschafft, das Verhalten der Maschine einfrieren oder verändern.

Im Gesundheitswesen ist das TPM wichtig für den Schutz von Patientendaten. Es bietet eine zusätzliche Sicherheitsebene, wenn Ihr Computer oder Tablet gestohlen wird oder verloren geht, und es schützt Ihre IT-Infrastruktur vor unbefugten Benutzern. Während das TPM der hardwareorientierte Teil der Sicherheitsmaßnahme ist, ist Intel VPro die Software, die dem Benutzer die Kontrolle gibt und dem TPM weitere Funktionen hinzufügt. VPro kann eine gesicherte Ferndiagnose über TPM durchführen. Wenn beispielsweise ein Bordcomputer in einem Krankenwagen ein Problem hat, kann die IT-Abteilung des Krankenhauses aus der Ferne eine Überprüfung und einen Neustart durchführen, ohne dass der Krankenwagen ins Krankenhaus zurückkehren muss, solange es Internet gibt.

Um mehr zu erfahren oder Ihr Projekt zu besprechen , kontaktieren Sie uns.

Teguar Computer mit TPM

| Serie | Verfügbarkeit | Version | Notiz |

| Industrie-Computer | Industriell | Industriell | Industriell |

| TP-2920 | Standard | TPM 1.2 | |

| TP-4040 | Standard | TPM 2.0 | (Ausnahme von TP-4040-10) |

| TP-5040 | Standard | TPM 2.0 | (Ausnahme von TP-5040-10) |

| TP-4010 | Option | TPM 2.0 | |

| TP-5010 | Option | TPM 2.0 | |

| TP-5045 | Standard | TPM 2.0 | |

| TSX-5010 | Option | TPM 2.0 | |

| TR-5520 | Standard | TPM 2.0 | |

| TR-0810 | Option | TPM 2.0 | |

| TRT-4380 | Standard | TPM 2.0 | |

| TRT-5180 | Standard | TPM 2.0 | |

| Wasserdichte Computer | Wasserdicht | Wasserdicht | Wasserdicht |

| TS-4010 | Option | TPM 2.0 | |

| TS-4510 | Option | TPM 2.0 | |

| TS-5010 | Option | TPM 2.0 | |

| TS-5045 | Standard | TPM 2.0 | |

| TS-5610 | Option | TPM 2.0 | |

| TSP-5045 | Standard | TPM 2.0 | |

| TWR-2920 | Standard | TPM 1.2 | |

| TWB-5520 | Standard | TPM 2.0 | |

| Medizinische Computer | Medizinisch | Medizinisch | Medizinisch |

| TM-5040 | Standard | TPM 2.0 | |

| TM-5557 | Standard | TPM 2.0 | |

| TM-5510 | Option | TPM 2.0 | |

| TM-5010 | Option | TPM 2.0 | |

| TMT-3495 | Standard | TPM 2.0 | |

| TMB-5010 | Option | TPM 2.0 | |

| TMB-5710 | Option | TPM 2.0 |

Quellen:

- Arthur W., Challener D., Goldman K. (2015) Geschichte des TPM. In: A Practical Guide to TPM 2.0. Apress, Berkeley, CA doi.org/10.1007/978-1-4302-6584-9_1

- „BitLocker-Gegenmaßnahmen (Windows 10).“ (Windows 10) | Microsoft Docs, 27 Feb. 2019, docs.microsoft.com/de-us/windows/security/information-protection/bitlocker/bitlocker-countermeasures.

- Bond, Mike, und Peter Landrock. „Das Trusted Platform Module erklärt.“ Cryptomathic, 12 Sept. 2011, cryptomathic.com/news-events/blog/the-trusted-platform-module-explained.

- Hoffman, Chris. „Was ist ein TPM, und warum braucht Windows eines für die Festplattenverschlüsselung?“ How-To Geek, 11. Juli 2017, howtogeek.com/237232/what-is-a-tpm-and-why-does-windows-need-one-for-disk-encryption/.

- Rouse, Margaret. „Was ist ein Brute-Force-Angriff? – Definition von WhatIs.com.“ SearchSecurity, Jan. 2019, searchsecurity.techtarget.com/definition/brute-force-cracking.

- „TPM 2.0 Eine kurze Einführung“. Trusted Computing Group, Jun. 2019, trustedcomputinggroup.org/wp-content/uploads/2019_TCG_TPM2_BriefOverview_DR02web.pdf

- „Was können Sie mit dem Trusted Platform Module (TPM) tun?“ Trusted Computing Group, 1 Jan. 2015, trustedcomputinggroup.org/what-can-you-do-with-the-trusted-platform-module-tpm/.

- „Trusted Computing Enters New Frontiers“ Trusted Computing Group, 5 Apr. 2019, trustedcomputinggroup.org/trusted-computing-enters-new-frontiers/.